来源:硅谷精英程序员 中国新闻网

几个小时之前,中国各地许多高校学生突然发现自己电脑中了一种神秘的病毒。这些用户只要连上校园网,自己磁盘中所有的文件都会被病毒加密为.onion后缀并且无法使用。除此之外,自己电脑的壁纸也会被改为这样:

在这个弹出窗口中,黑客嚣张的表示:

“你大可在网上找找恢复文件的方法,我敢保证,没有我们的解密服务,就算老天爷来了也不能回复这些文件。”

在“解决方案”中,黑客表示“你只需要给我们支付300美元等值的比特币我们就会帮你解锁你的电脑,如果你不在三天内付款,那么你的解锁费用将会翻倍。”

更令人发指的是,黑客不仅攻击了中国大量的学生电脑,同时也攻击了大量英国的医院。根据英国《独立报》的报道,这次攻击已经让整个英国的医疗系统陷入了巨大的混乱之中。而黑客向这些医疗机构索要的就不仅仅是300美元的比特币了,而是300比特币,约合350万人民币。

根据BBC的报道,这类网络攻击近期在全球范围内都有愈演愈烈之势,而医院往往成为了这些攻击的“重点照顾对象”。究其原因,则是由于医院的信息系统往往相对老旧,并且在近些年来越来越依赖电子智能医疗系统。

一位医院工作人员在接受采访时近乎崩溃的表示:我们受到黑客攻击后,现在根本连X光都做不了!

除了英国医院之外,美国的联邦快递FedEx也受到了这项攻击。

同样没有逃过黑客毒手的是俄罗斯内务部,然而根据战斗民族的一位发言人表示,在所有的1000台电脑中只有0.1%的电脑遭受了攻击,服务器完好无损。受到病毒的那位同学,请问你是不是用公家电脑偷偷下载什么不干不净的东西了……

在恶意软件分析师 Jakub Kroustek 的博客中,他制作了一张图标以显示全世界各地受到此次攻击次数最多的国家:

仅在5月12日一天,Jakub Kroustek 认为全世界已经有74个国家超过54,000台电脑不幸“中招”,如果按照每个用户支付300美元的价格来算(不考虑to B那些“大客户”),这次攻击的背后黑客可以非法收入一千六百多万美元。

而仅从微博上造成的轰动效果来看,这次攻击的用户可能远远超过这个数字。

根据国内的小道消息,“一个上网软件已经被劫持了”,但是消息的真实性不可考证。

攻击来源

据悉,这些病毒来自于上个月泄漏出来的美国国家安全局NAS的黑客武器库,这些工具能够远程攻破全球约70%的windows系统。

经过简单的调查我们发现:现在你可以在暗网上非常轻松的购买到这些武器,并且在售的竟然还有MAC版本(虽然我们并没有办法分辨这些listing的真假)。

根据网络安全机构通报,这是不法分子利用NSA黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。“永恒之蓝”会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

由于以前国内多次爆发利用445端口传播的蠕虫,运营商对个人用户已封掉445端口,但是教育网并没有此限制,仍然存在大量暴露445端口的机器。据有关机构统计,目前国内平均每天有5000多台机器遭到NSA“永恒之蓝”黑客武器的远程攻击,所以教育网就是受攻击的重灾区。

各方观点

BitTiger联合创始人,前顶级黑客Steve表示,在过去的两年中随着比特币交易的越来越普及,这类的恶意软件也必然会越来越多。往往黑客们会将病毒脚本写进一些被大量下载的文件(比如泄露版的电影),当你下载电影后就会自动激活病毒。

在Steve看来,如果你不幸中招,那么从理论上来说不存在能够自己解锁的可能。他遗憾的表示,就目前的状况来看,给黑客支付赎金可能是唯一的解决方式。“但是,你也并不能保证黑客收到赎金后一定就会兑现诺言。”Steve补充道。

而一位前PwC的Cybersecurity&Privacy的专家Roger认为,基于Linux的服务器还是比基于Windows的服务器稳定成熟一些,再加上绝大多数中国教育系统的服务器又没有一套成熟的安全防御体系(例如防火墙和DMZ),因此才会中招。比如:

较为不安全的网络结构

较为安全的网络结构

微博大V“黑客凯文”则提出了一些避免攻击的预防措施:总结来说,当务之急就是把网给断了。

同时,Twitter上的网友对于这次攻击也是不留余力的挖苦美国国家安全局NSA。

“美国国家安全局造出来的黑客软件现在已经威胁到了医院病人的生命。”

“世界上有史以来最大的网络攻击是由美国纳税人赞助的。”

“美国国家安全局的低能和他们掩盖bug的做法可能害死了数以百计的生命。”

针对“永恒之蓝”勒索蠕虫,360企业安全专家建议: 对已经感染勒索蠕虫的机器建议隔离处置。

对尚未发现攻击的机构,网络管理员在网络边界的防火墙上阻断445端口的访问,如果边界上有IPS和360天堤智慧防火墙之类的设备,请升级设备的检测规则到最新版本并设置相应漏洞攻击的阻断,直到确认网内的电脑已经安装了MS17-010补丁或关闭了Server服务。在终端层面暂时关闭Server服务。对于已经感染勒索蠕虫的机器建议隔离处置。

对于Win7及以上版本的操作系统,目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请立即电脑安装此补丁。出于基于权限最小化的安全实践,建议用户关闭并非必需使用的Server服务。

对于Windows XP、2003等微软已不再提供安全更新的机器,推荐使用360“NSA武器库免疫工具”检测系统是否存在漏洞,并关闭受到漏洞影响的端口,以避免遭到勒索蠕虫病毒的侵害。免疫工具下载地址:http://dl.360safe.com/nsa/nsatool.exe 。这些老操作系统的机器建议加入淘汰替换队列,尽快进行升级。

同时建议针对重要业务系统立即进行数据备份,针对重要业务终端进行系统镜像,制作足够的系统恢复盘或者设备进行替换。

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量”

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量” “千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州

“千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州 情人节不止214 DR钻戒将七夕情人节传至海外

情人节不止214 DR钻戒将七夕情人节传至海外 华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆

华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆 东方企业创新发展中心与淮安举行战略合作签约仪式

东方企业创新发展中心与淮安举行战略合作签约仪式 亿达科创出席国字盛会 共话数字贸易高质量发展

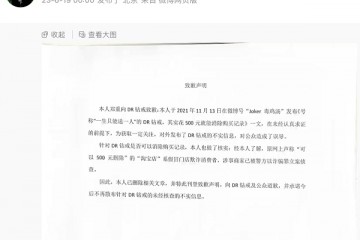

亿达科创出席国字盛会 共话数字贸易高质量发展 “DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉

“DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉 2023上交会:亿达科创以“数字”引擎 释放绿色发展动能

2023上交会:亿达科创以“数字”引擎 释放绿色发展动能