新智元报导

来历:arstechnica

修改:张佳

【新智元导读】谷歌正告:进犯者正在运用Android移动操作系统中的“零日缝隙”进行进犯,该缝隙能够使进犯者彻底操控至少18种不同类型的手机,包含华为、三星、小米等设备,连谷歌自家的Pixel系列手机也劫数难逃。

谷歌“零号项目”(Project Zero)研讨小组的成员在当地时刻周四晚间说,进犯者正在运用谷歌的Android移动操作系统中的“零日缝隙”(zero-day vulnerability)进行进犯,该缝隙能够使他们彻底操控至少18种不同类型的手机,连谷歌自家的Pixel系列手机也劫数难逃。

“零号项目”成员Maddie Stone 在帖子中说:有依据标明,该缝隙正在被以色列特务软件买卖商NSO集团或其客户之一活跃运用。可是,NSO代表标明,“缝隙与NSO无关。”

该缝隙只需求很少或底子不需求定制即可彻底取得被进犯手机的root权限。

此缝隙可经过两种方法进行进犯:

当方针装置不受信赖的应用程序时

经过将此缝隙与针对chrome浏览器用于出现内容的代码中的缝隙的第2次进犯结合运用,来进行在线进犯。

“该缝隙是一个本地特权晋级缝隙,它能够对易受进犯的设备进行全面进犯。” Stone 写道:“假如此缝隙是经过Web传递的,则只需与出现程序缝隙配对,因为此缝隙可经过沙盒拜访。”

受影响的手机类型包含但不限于:

Pixel 1、Pixel 1 XL、Pixel 2、Pixel 2 XL

华为P20

小米红米5A、小米红米Note 5、小米A1

Oppo A3

摩托罗拉Z3

Oreo LG

三星S7、三星S8、三星S9

这次缝隙有多严峻?

谷歌Android团队的一位成员标明,无论如何,该缝隙都将在十月份的Android安全更新中(至少在Pixel设备中)进行修补,该更新或许会在未来几天内发布。其他设备的补丁时刻现在尚不清楚。Pixel 3和Pixel 3a设备不受影响。

“此问题在Android设备上十分严峻,它本身需求装置歹意应用程序以进行潜在进犯,”另一位“零号项目”成员Tim Willis征引Android团队成员的话写道。“任何其他前言,例如经过网络浏览器,都需求运用额定的缝隙进行链接。”

Google代表在一封电子邮件中写道:“ Pixel 3和3a设备不简单遭到此问题的影响,Pixel 1和2设备将遭到十月安全版别的维护,该版别将在未来几天内交给。此外,现已为合作伙伴供给了一个补丁,以保证维护Android生态系统不受此问题的影响。”

use-after-free 缝隙开始出现在Linux内核中,并于2018年头在4.14版中进行了修补。这个修正被合并到Android内核的3.18、4.4和4.9版别中。因为帖子中未解说的原因,这些补丁从未进入Android安全更新。这就能够解说为什么前期的Pixel机型简单遭到进犯,而后来的机型却没有遭到进犯。该缝隙现在被盯梢为CVE-2019-2215。

NSO到底是做什么的?

斯通说,从谷歌要挟剖析小组取得的信息标明,该缝隙“被NSO集团运用或出售”,NSO集团是一家开发缝隙和特务软件的公司,它与各个政府实体进行买卖。

NSO代表在该帖子发布八小时后发送的一封电子邮件中写道:

“ NSO不会出售,也绝不会出售缝隙运用程序或缝隙。此缝隙与NSO无关。咱们的作业要点是开发旨在协助取得答应的情报和法律组织抢救生命的产品。”

总部坐落以色列的NSO在2016年和2017年发现了一款名为Pegasus的先进移动特务软件,引起了广泛重视。

它能够越狱或取得iOS和Android设备的root权限,这样就能够在私家信息中查找,激活麦克风和摄像头,并搜集各种其他灵敏信息。来自多伦多大学公民实验室的研讨人员确认,iOS版别的Pegasus针对的是阿拉伯联合酋长国的政治异见人士。

本年早些时候,Citizen Lab发现了依据,揭露了NSO 针对WhatsApp Messenger开发的高档缝隙,经过该缝隙还在易受进犯的手机上装置了特务软件,而终端用户无需做任何操作。一项针对Citizen Lab研讨人员的隐秘查询也将要点放在了NSO上。

“作为NSO的客户,我忧虑NSO的名声引起了安全团队和研讨人员的严厉检查,这或许导致我最灵敏的特务活动遭到损坏并露出出来,” Citizen Lab高档研讨员John Scott-Railton告知Ars。

“零号项目”答应开发者在发布缝隙陈述前发布90天的补丁,但缝隙被活跃运用状况在外。在这种状况下,Android缝隙是在暗里向Android团队陈述的7天后发布的。

虽然周四陈述的缝隙很严峻,但易受进犯的Android用户不该慌张。被“零号项目”描绘的那样贵重和针对性的进犯所运用的时机十分迷茫。

在此提示我们,在补丁未装置前,最好不要装置不必要的应用程序,也不要运用非Chrome浏览器。

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量”

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量” “千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州

“千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州 情人节不止214 DR钻戒将七夕情人节传至海外

情人节不止214 DR钻戒将七夕情人节传至海外 华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆

华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆 东方企业创新发展中心与淮安举行战略合作签约仪式

东方企业创新发展中心与淮安举行战略合作签约仪式 亿达科创出席国字盛会 共话数字贸易高质量发展

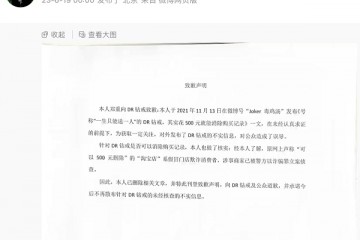

亿达科创出席国字盛会 共话数字贸易高质量发展 “DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉

“DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉 2023上交会:亿达科创以“数字”引擎 释放绿色发展动能

2023上交会:亿达科创以“数字”引擎 释放绿色发展动能