新酷产品第一时间免费试玩,还有很多优质达人共享独特生活经验,快来新浪众测,体会各范畴最前沿、最风趣、最好玩的产品吧~!下载客户端还能取得专享福利哦!

本文来自cnBeta

安全研讨公司SafeBreach在卡巴斯基安全衔接软件中发现的一个安全问题,它本身被绑缚到一系列其他卡巴斯基安全产品中,答应歹意进犯者在更杂乱的进犯情况下取得签名代码履行,乃至躲避防护。

编号为CVE-2019-15689的安全布告具体的介绍了该缝隙,该缝隙使黑客能够经过作为NT权限/体系启动的签名版别运转未签名的可履行文件,技术上为在受进犯设备进步一步歹意活动打开了大门。

SafeBreak解说说,卡巴斯基安全衔接绑缚到卡巴斯基杀毒软件、卡巴斯基互联网安全软件、卡巴斯基Total Security软件和其他软件中,运用的服务具有体系权限,并且可履行文件由“ AO Kaspersly Lab”签名。假如进犯者找到了在此过程中履行代码的办法,则能够将其用作应用程序白名单绕过安全产品。

并且因为该服务是在引导时运转的,这在某种程度上预示着潜在的进犯者还能够在每次体系启动时取得持久性,来运转歹意有用负载。深入分析发现,卡巴斯基的服务企图加载一系列dll,其间一些dll丢掉了,并且因为安全软件不运用签名验证,很简单将未签名的可履行文件伪装成已签名的可履行文件。此外,Kaspersky服务不运用安全DLL加载,这在某种程度上预示着它只运用DLL的文件名,而不是绝对路径。该过错已于2019年7月报告给卡巴斯基,SafeBreak于11月21日发布了CVE-2019-15689安全布告。

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量”

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量” “千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州

“千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州 情人节不止214 DR钻戒将七夕情人节传至海外

情人节不止214 DR钻戒将七夕情人节传至海外 华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆

华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆 东方企业创新发展中心与淮安举行战略合作签约仪式

东方企业创新发展中心与淮安举行战略合作签约仪式 亿达科创出席国字盛会 共话数字贸易高质量发展

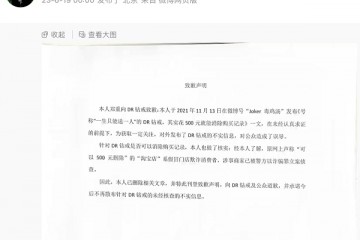

亿达科创出席国字盛会 共话数字贸易高质量发展 “DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉

“DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉 2023上交会:亿达科创以“数字”引擎 释放绿色发展动能

2023上交会:亿达科创以“数字”引擎 释放绿色发展动能