(原标题:How digital sleuths unravelled the mystery of Iran's plane crash)

网易科技讯 1月15日音讯,据国外新闻媒体报导,在乌克兰航空公司PS752客机坠毁的查询中,开源情报协助揭开了本相,迫使伊朗官员不得不供认误击客机。

以下是翻译内容

1月8日清晨,网友拍照的视频显现,远处有一道弱小的光,像一张被卷起的纸,迂回地、渐渐地向地平线移动。随后乌克兰国际航空公司的PS752航班从空中掉落,机上176人悉数罹难。

起先,这好像是一同事端,引擎毛病被指为事端原因,直到“飞机坠地时好像着火”的视频呈现。美国官员随即开端打开查询,然后更杂乱的状况浮出水面。这架飞机好像是被导弹击中的,而另一段视频也证明晰这一点。该视频显现了导弹猛冲进波音737-800的那一刻。合理各国政府的军事和情报官员在隐秘进行查询之时,一组网上的查询人员来拨开PS752航班的疑团,他们运用了开源情报(OSINT)技能。

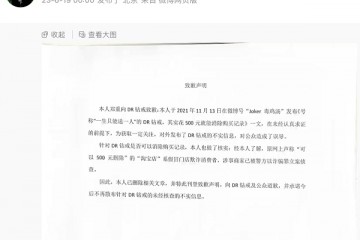

乌克兰航班飞机坠地时好像着火(来历:网易科技报导)

OSINT在解码重大新闻事情方面起到带头效果。2018年,俄罗斯前奸细谢尔盖·斯克里帕尔(Sergei Skripal)中毒后,开源情报网站、英国民间查询安排Bellingcat深入研讨军事记载,戳穿被派去杀人的奸细的身份。

而在乌克兰航空公司PS752在德黑兰城外坠毁后的几天后,Bellingcat揭露推翻了引擎毛病导致坠机的估测。终究伊朗官员在1月10日晚间供认,该国“过错地”击落了该架飞机。

那么,Bellingcat等人是怎样做到的呢?

OSINT剖析师洛兰德·博多(Lorand Bodo)表明:“你能够把OSINT看作一个疑团。为了得到完好的图景,你需求找到缺失的部分,并把全部的东西拼接起来。”Bellingcat的团队和其他的开源查询人员细心研讨揭露的材料。跟着智能手机的遍及,许多人在看到任何有新闻价值百科的事情时往往会马上拿起手机进行拍照,并将拍到的东西上传到社会化媒体上,所以在网上往往能够找到事情相关的视频和相片。

在这次坠机中,那个拍照和上传显现导弹击中波音飞机的视频的人,就是一个很好的比如:一听到“某种枪射击”的声响,他们就抓起手机拍照。

“本质上,开源情报触及搜集、保存、验证和剖析揭露可用的依据,来复原事情的实在面貌。”斯旺西大学讲师伊冯·麦克德莫特·里斯(Yvonne McDermott Rees)说。

这次事情中的一些视频呈现在风行中东的加密通讯运用Telegram上,而其他的则直接传送到Bellingcat。“由于Bellingcat以咱们在马航MH17坠机事情上的查询而出名,人们马上想到了咱们。人们开端给咱们发送他们找到的链接。”Bellingcat的艾略特·希金斯(Eliot Higgins)表明,“这是一种自发的众包行为。”

然后,OSINT查询人员运用元数据来证明这些视频是否实在牢靠,这中心还包含EXIF数据。EXIF数据会主动嵌入视频和相片中,显现用于拍照图画的相机类型、拍照者所站方位的准确经纬度等全部信息。他们还会企图证明视频的拍照者身份,以及他们是否真的能够呈现在他们宣称事发时去过的当地。可是,关于这个实例,他们不能运用EXIF数据。“人们会在Telegram上共享相片和视频,但Telegram会删去它们的元数据,然后其他人会找到那些内容,并在Twitter上共享。”希金斯说,“咱们得到的是这些图片的二手或三手版别。咱们所要做的就是看清楚图片里的东西。”接着,他们开端下一步的举动。

居民区拍照伊朗坠机(来历:网易科技报导)

然后,他们会研讨视频自身,企图弄清楚视频或相片拍照的方位,拍照者站的方向,以及视频中发生了什么。这需求细心检查在视频中看到的每一座修建、大街标志和路途,还需求测验将其映射到卫星图画上。以伊朗客机事情的第二段视频为例,视频显现的几栋修建,经Bellingcat和新闻组织Newsy供认,是坐落德黑兰机场邻近的帕兰的居民区。经过映射图画的方位,他们能够运用谷歌街景等东西,将他们在视频帧中看到的修建物和地标与他们面前的东西进行匹配。在这起事情中,一个修建工地、公寓楼和路灯起到了协助效果——使得他们能够识别出拍照者面向东北方向。

接着,查询人员研讨他们在视频中听到和看到的内容。经过判定爆破的发生时间,再结合一些三角几许常识和来自FlightRadar24等开源航班跟踪器的失事客机的已知航班途径,他们能够供认视频中的飞机是PS752。当有多个视频可用时,查询人员会测验对它们进行穿插核对,同步视频中的一个关键时刻,以进行彼此佐证。

之后,查询人员转向其他可用的图画,这次是坠机后的图画。

社会化媒体上呈现了两张一部分Tor M-1导弹的图片,一些人宣称是在坠机现场拍照的。但是,这些相片的来历还有待证明,Bellingcat在事情总结中提到了这些相片,但没有说它们是实在的。他们也证明很难确认它们是在哪里拍到的,由于它们是近拍的仰望相片。相反,Bellingcat团队查询了导弹周围的状况:碎片散落在一条沟壑里,周围是混凝土板。Bellingcat团队查看了他们都以为是事发地址邻近的其他图画,以佐证这些图画是实在的。

他们还细心研讨了一份40页的有关这枚特定导弹的技能文件,以查明它在击中方针时是怎么碎裂的,看看能否匹配上在一些残骸相片中看到的弹片孔。

在透明度急进,假音讯彼此对立,事发视频曝光于社会化媒体的年代,传统的事情查询办法底子不会被视为可信。OSINT阐明晰这一点,并让质疑者信任,他们得出的结论是有事实根据的。

跟着咱们的国际渐渐的变杂乱,各种彼此对立的建议和反诉把有争议的事情搞得一团糟,OSINT及其做法将变得益发重要。此次事情也说明晰这一点:虽然伊朗最初否定客机遭击落,但视频和相片的存在,再加上近乎偏执的查询,意味着伊朗政府不得不供认,此次可怕的事端跟他们脱不了关连。

“我以为,尤其是在这起事情中,还有MH17事情,你会看到不同的国家政府和组织宣布的声明。”希金斯表明,“伊朗称客机不是导弹击落的,美国和其他的国家则称是导弹所造成的。现在,开源信息能够被用来判别哪种可能性更大。一般来说,你很快就会发现,如果有两种彼此对立的说法,研讨开源情报今后,就会发现其间一个就是本相。”(乐邦)

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量”

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量” “千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州

“千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州 情人节不止214 DR钻戒将七夕情人节传至海外

情人节不止214 DR钻戒将七夕情人节传至海外 华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆

华为智选x膳魔师强势合作,致力于联力打造智能水杯标杆 东方企业创新发展中心与淮安举行战略合作签约仪式

东方企业创新发展中心与淮安举行战略合作签约仪式 亿达科创出席国字盛会 共话数字贸易高质量发展

亿达科创出席国字盛会 共话数字贸易高质量发展 “DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉

“DR购买记录可删”被证实是谣言,传谣者向DR和公众道歉 2023上交会:亿达科创以“数字”引擎 释放绿色发展动能

2023上交会:亿达科创以“数字”引擎 释放绿色发展动能